1

—>

???????????? ???????? ???????? ????? ???? ????????????? ?????? ??? ????? ?? ????????? ?????? ??? ????? ????????? ???? ?????? ????????? ????????? ???????. ?????????????? ??????? ?????? ?? ???????? ?????????? ?? ???????? ? ?????????, ??? ???? ????? ???????? ???????? ?? ???? ?????? ??????????.

??????????:

- ?????? ?????????????? ??????????????

- ??????????? ??????

-

???????????? ??????

-

??????? ?????????????? ??????

-

?????????? ? ???????????? ?????

-

?????????? ? ????

-

-

????????????? ???????????? ??? ?????????????? ??????

??? ?????? ??????? ????????????. ??????????????

– ??? ????????? ???????? ??????????? ? ??????? ?????????? ???????????? ?????????? (??? ?????? ??? ???????) ? ????????? ?? ?? ????????? ? ????? ???? ?????? (??????, ????????? ??? ???????????, ??????? ??????? ? ?.?.). ?????????????? ?????????????? ?????????? ? ?????????????? ? ???????? ????? ????????????? ???????, ??????? ???????? ????????????? ? ????????? ?????????.

??????????? ???? ?????? ??????? ????? ?? ???????????: ????????, ???????? ??? ????????? ????????-???? ???????, ??? ?????? ??? ????????, ???? ??? ???????? ????????, ??????? ?????? ??? ???.

?????????????? ?????????????? ??????????? ?? ??? ????:

- ???????????

, ??? ???????????? ?????????? ? ??????? ????? ???????? (??????? ????????? ??????, ???? ???????? ??? ???????? ???????? ????? ? ?.?.). - ????????????

, ??? ???????????? ???????????? ???????? ???????? (??????????? ?????????? ????????? ????????: ????????, ????, ???????).

????? ???????? ? ?????? ??? – ??????????????? ??????????????, ??????? ???????? ?????????? ?????? ???? ? ?? ????? ??????????? ????????????? ????.

?? ????????? ????????????? ?????????? (????????????) ? ?????????? ?????????? ????????????? ???? ??????? ??????? ???????????? ??????? ?????????????? ? ??????? ????????????????.

|

???????? ?????? ?????????????? |

??????? ?????? |

??????????? |

?????????? |

|

?????????????????? |

?????????? ?????????? ???????, ????????????? ? ??? ??????????? ????????? (?????, ????????? ? ???????????? ????? ? ??) ? ??????????? ?? ? ??? |

??????? ????????????? (?????? ??????? ??????), ???????????? ?????? ????????? ????????? ??????????, ???????? ?????????. |

?????????? ?????? ? ???????? ??????? ?????? ? ???????? ? ?????????????? ??????? ????? ???? ??????????? ????. |

|

?? ???????? ???????? ????? |

???????????? ?????? ???????? ????????, ???????????????? ? ???????????? ?????????? ?? ?????????? ? ???? ??????. |

??????? ?????????????, ????????????? ??????????, ???????? ??????? (???????????? ??? ?????????? ???? ? ????????? ? ??????? ??????? ????), ??????????? ??????????? ?????? ?? ????????. |

??????? ?????????, ????????? ?????????? ????????? ? ???????. |

|

?? ?????? ???? (??????????) |

????????????? ???? ?? ??????????? ? ?????????? ?????????? ????? ????????????? ??????? |

?? ??????? ???????? ????????????, ????????? ????????????? ?? ??????? ??????????. |

?????? ?????????????, ?????????? ??????????? ?????????, ??????, ???????. |

|

?? ?????? ???? (??????????) |

???????? ????????? ?????? ???? ???? ????????????? ? ?????????? ??????????? ????? ? ??????????? ???????????? ????????????? ??????? ? ?????????? ?????. |

??????? ?????????????, ????????????? ??????????, ?????????? ???????????????? ? ???????? ???????, ??????? ?????, ???? ? ?.?. |

??????? ????????? ????????????, ?????????? ??????????? ??????. |

|

?? ????? ???? |

???????? ?????? ?????? ???????????? ???????, ?? ??????? ????? ???????????? ? ??????????? ?????????? ??????? ???. |

??????? ?????????????, ????????????? ??????????, «???????????» ????????? ? ??????? ????????. |

?????????? ? ???????? ??????? ? ????????? ??????? ?????????? ?????????????, ?????? ??????????? ??????. |

|

?? ???????? ????? |

?????????? ???????????? ???????? ??????? ??????? ? ??????????? ????????. |

??????? ?????????????, ????????? ?????????????. |

???????????? ??????? ????? ????????? ? ?????????? ??? ????????????, ??????? ?????????, ?????? ??????????????? ?? ?????. |

|

?? ????????? ??? |

???????????? ?????? ????? ? ??????????? ? ?????????????? ?????????????? (????? ? ?????? ???????, ?????? ? ?.?.) |

?????? ?????????, ????????????? ??????????. |

?????? ?????????????, ?????????? ?????. |

|

?? ??????????? ???? |

???????????? ?????? ????????? «???????? ???????» |

????????????? ??????????. |

?????? ?????????????, ?????? ???????????????. |

???????? ?????????????? ?? ????????? ???????????? ???? ??????????? ??????, ? ?? ????????? ? ????????????? ??? ???????? ??????????? ???????????. ? ?? ?? ?????, ??????? ?????????????? ???????????? ??????? ? ???????? ? ?????????? ????????? ?? ?????????????????.

|

???????? ?????? ?????????????? |

??????? ?????? |

??????????? |

?????????? |

|

?? ?????? |

???????? ?????????? ?????, ??????? ???????????? ? ????????. |

??????? ? ????????? ????????????, ???????? ? ??????????, ?????????? ?????????? ???????????. |

?????? ????????, ?????????? ? ???????? ??????? ? ????????? ?????? ??? ????????, ????????? ? ?????????? ????????? ? ?????? ??? ??????? ????????. |

|

?? ??????? |

???????? ??????? ??? ?????? ??????????? ????? ??? ???????????, ????? ??????????????? ??? ???? ???????, ??? ? ???????? ????. |

????????????? ??????????? ? ???????? ??????????. |

?????? ????????. |

?????????? ?? ????, ????? ????? ?????????????? ????????????, ??? ??? ?????? ????? ????: ???????? ???????? ??? ?????? ????? ? ??????????? ???????? ?? ???? ?????????.

? ???? ?????????????? ?????????? ??????????? ??? ????. ? ?????? ??????? ? ?????????, ??????????? ???????? ???????????? ????????, ????????? ?????????? ????? ?????????? ??????? ??????????? ???????? ?????????:

- ?? ????????? ?????? (??? ?????? ??????????? ????????? ???????);

- ?? ?????? ???? (? ?????????????? ??????);

- ?? ?????? (????? ????????).

????????? ?????????? ?? ?????? ?????????? ??????????, ?? ? ????????? ?????????????.

??? ???????? ?????? ?? ????????? ???????? ? ???????? ???????? ?????, ?? ???? ??? ?????????? ?????? ??????? ????????????, ?.?. ???? ??????????, ??? ?? ???????????? ?????? ????????.

?? ?? ??????? ????? ???????????? ??? ?????? ??????? ? ?????????? ?? ?????? ???????? ? ??, ? ???????? ? «????? ????». ? ??????? ??? ????? ????? ??????? ?????, ??? ?????? ????? ?????? ?????, ? ????? ?????????????? ?????????? ??? ???? ?????????? ??????? ???????????. ?? ?????? ?? ?????????? ????????? ? ?????????????????? ?????? ???????????, ?? ?????? ??????, ?????????????????? ????? ???????? ????? ?????????????, ???????????????? ? ?????????? ??? ????????????? ?????????????.

?????????? ????????? ???????????, ???? ?? ?????????? ??????? ???????? ?????? ????????????? ????? ???. ?????? ??? ????? ??????????, ?????? ? ?????????? ??????. ?? ?????????? ??????? ?????????:

- ?????????

(??????????? ???????, ??????????? ??????? ????????? ?? ??????); - ???????????

(????????? ???????, ??????? ???????????? ??????????????); - ??????????????

(????? ??? ????????? ???????) ? ????, ??? ?????? ?????? ??????.

? ????? ?????? ??????????? ???????? ???????, ???????? ????? ?????????? ?????????? ???????? ?????, ?????????? ??????? ?????? ? ???????????? ? ??????.

?????????? ?? ?????????????? ????????? (? ???????? ???????????????) ??????? ? ???? ?????? ?????? ???? ???????????????. ??? ????????????? ??????????? ???????? ???????? ?????????? ???????? ??????? ?????? (?????????????? ?? ????????, ???????? ????????, ????????? ??????), ?????? ?? ??????????. ??? ??????? ??????????? (??? ???????? ???? – ??????????, ???????????? ?? ??????? ?? ????? ? ??????? ???????) ???????? ????? ????????, ?? ????? ??????? ? ?????????? ??????? (????????? ?????????????? ? ??????).

?????????? ???????? ?? ?????:

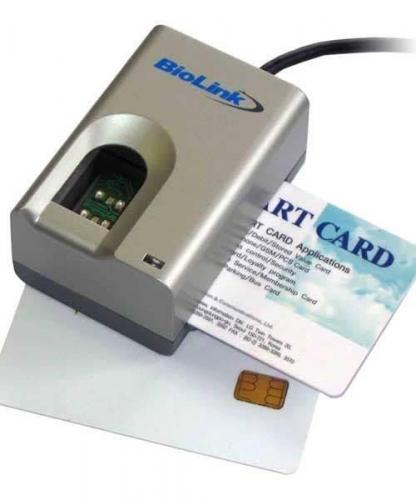

- BioLink

(??????) ????????? ??????? ? ?????????????? ??????????????? ??????? ??????????????, ???????? BioLink U-Match 5.0 – ?????? ?????????? ??????? ?? ?????????? ???????????? ????????? ?/??? ??????? ????.

- ZKTeco

(?????) ?????????????? ????????? ??????????, ??????? ?????????? ?????????? ???????? ? ???? ??????? ?????? ??? ???????, ?????????? ? ??????????????? ??????????. ???????????? ????????? ??????? ? ????????? ????.

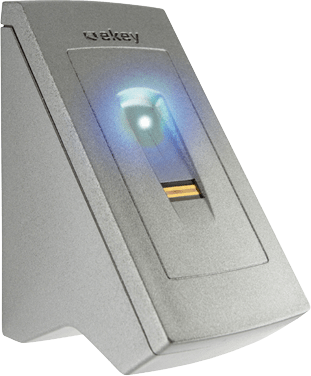

- Ekey biometric systems

(???????) – ??????????? ?????, ?????????? ?????????????????? ???????, ??????? ??? ??????? ???????? ????????? ???????? ? ?????????????? ??????.

Где применяется биометрическая защита

Современные биометрические системы дают высокую надежность аутентификации объекта. Обеспечивают контроль доступа в следующих сферах:

- Передача и получение конфиденциальной информации личного или коммерческого характера;

- Регистрация и вход на электронное рабочее место;

- Осуществление удаленных банковских операций;

- Защита баз данных и любой конфиденциальной информации на электронных носителях;

- Пропускные системы в помещения с ограниченным доступом.

Уровень угрозы безопасности со стороны террористов и криминальных элементов привел к широкому использованию биометрических систем защиты и управления контролем доступа не только в государственных организациях или больших корпорациях, но и у частных лиц. В быту наиболее широко такое оборудование применяется в системах доступа и технологиях управления типа «умный дом».

К биометрической системе защиты относятся

Биометрические характеристики являются очень удобным способом аутентификации человека, так как обладают высокой степенью защиты (сложно подделать) и их невозможно украсть, забыть или потерять. Все современные метолы биометрической аутентификации можно разделить на две категории:

- Статистические

, к ним относят уникальные физиологические характеристики, которые неизменно присутствуют с человеком всю его жизнь. Наиболее распространенный параметр – дактилоскопический отпечаток; - Динамические

– основаны на приобретенных поведенческих особенностях. Как правило, выражаются в подсознательных повторяемых движениях при воспроизведении какого либо процесса. Наиболее распространенные – графологические параметры (индивидуальность почерка).

Схема классификатор биометрических средств идентификации

Статистические методы

- Дактилоскопический анализ

. Для аутентификации используется уникальный рисунок папиллярных линий на подушечках пальцев. Для снятия и оцифровки отпечатков используются сканеры высокого разрешения и специальные способы обработки изображения. Основная трудность заключается в том, что необходимо различить и оцифровать рисунок небольшого размера. Главные преимущества: высокая надежность метода и удобство использования. Используется до 60-70 индивидуальных точек.

Аутентификация по сетчатке глаза - Аутентификация по сетчатке.

Начало использования такого метода, 50-е годя прошлого столетия. Анализировался рисунок кровеносных сосудов глазного дна. Сканирование производилось при помощи инфракрасного излучения. Недостатками такого метода были дороговизна и сложность аппаратуры и значительный дискомфорт, который испытывал человек при сканировании. В данный момент метод практически не применяется.

ВАЖНО!

На основании установлено, что в отличии от радужной оболочки глаза сетчатка на протяжении жизни человека может существенно изменяться.

Сканер сетчатки глаза, производство компании LG

- Радужная оболочка глаза

. Формирование радужной оболочки происходи еще до рождения человека и ее рисунок неизменен на протяжении всей жизни. Сложность и отчетливость рисунка позволяет регистрировать для распознания до 200 ключевых точек, что обеспечивает высокий уровень аутентификации объекта. - Геометрия руки.

При аутентификации используется совокупность таких параметров как длина, толщина и изгиб фаланг пальцев, расстояние между суставами и т.п. чем больше параметров учитывается, тем надежнее система распознания, так как каждый показатель по отдельности не является уникальным для человека. Преимущества метода в довольно простой сканирующей аппаратуре и программном обеспечении, которые, тем не менее, дают результат сопоставимый по надежности с дактилоскопией. Недостаток в том, что руки больше всего подвержены механическим повреждениям: ушибам, распуханиям, артритам и т.п.

Геометрия руки при аутентификации - Геометрия лица

. В последнее время довольно распространенный метод. Основан на построении трехмерного изображения с выделением основных контуров носа, губ, глаз, бровей и расстояний между ними. Уникальный шаблон для человека начинается от 12 параметров, большинство систем оперируют 30 — 40 показателями. Основная сложность в вариативности считываемых данных в случае изменения положения сканируемого объекта или смены интенсивности освещенности. Преимуществом аппаратуры является широкое внедрение бесконтактного способа сканирования лица несколькими камерами.

Динамические методы

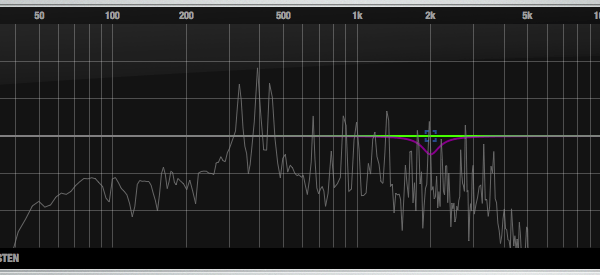

- Голосовая аутентификация.

Довольно простой метод, для которого не требуется специализированная аппаратура. Часто используется в системах умный дом в качестве командного интерфейса. Для построения голосовых шаблонов используются частотные или статистические параметры голоса: интонация, высота звука, голосовая модуляция и т. д. Для повышения уровня безопасности применяется комбинирование параметров.

Система имеет ряд существенных недостатков, которые делают ее широкое применение нецелесообразным. К основным недостаткам относится:

- Возможность записи голосового пароля при помощи направленного микрофона злоумышленниками;

- Низкая вариативность идентификации. У каждого человека голос изменяется не только с возрастом, но и по состоянию здоровья, под воздействием настроения и т.п.

В системах умный дом голосовую идентификацию целесообразно использовать для контроля доступа в помещения со средним уровнем секретности или управления различными приборами: климатическая техника, освещение, система отопления, управление шторами и жалюзями и т.п.

- Графологическая аутентификация.

Основана на анализе рукописного почерка. Ключевым параметром является рефлекторное движение кисти руки при подписании документа. Для снятия информации используются специальные стилусы имеющие чувствительные сенсоры регистрирующие давление на поверхность. В зависимости от требуемого уровня защиты могут сравниваться следующие параметры: - Шаблон подписи

— сама картинка сверяется с той, что находится в памяти устройства; - Динамические параметры

– сравнивается скорость подписи с имеющейся статистической информацией.

ВАЖНО!

Как правило, в современных системах безопасности и СКУР для идентификации используются сразу несколько методов. К примеру, дактилоскопия с одновременным измерением параметров руки. Такой метод существенно повышает надежность системы и предотвращает возможность подделки.

Видео — Как обезопасить биометрические системы идентификации?

Производители систем защиты информации

На данный момент на рынке биометрических систем, которые может себе позволить рядовой пользователь лидируют несколько компаний.

- ZKTeco

– китайская компания производит бюджетные устройства для контроля доступа с одновременным учетом рабочего времени, которые сканируют отпечатки пальцев и геометрию лица. Такое оборудование востребовано в финансовых и государственных организациях, на заводах и т.д.

Модель ekey homе адаптирована для бытового использования - Ekey biometric systems

– австрийская компания, лидер по разработке и внедрению биометрических систем в Европе. Наиболее известная продукция – сканеры отпечатков пальцев на основании радиочастотного и теплового анализа объекта.BioLink U-Match 5.0 сканер отпечатка пальцев с интегрированным считывателем карт - BioLink

– российская компания создающая комплексные системы биологической аутентификации. Среди наиболее перспективных разработок IDenium – программно-аппаратный комплекс, использующий многофакторную аутентификацию для предоставления доступа к программным ресурсам организации с одновременным администрированием прав доступа на аппаратном уровне. Для этого используются устройства BioLink U-Match 5.0 – дактилоскопический сканер с интегрированным считывателем магнитных и/или чипоавных карт.т

Использование биометрических систем в бизнесе и не только существенно поднимет уровень безопасности, но и способствует укреплению трудовой дисциплины на предприятии или в офисе. В быту биометрические сканеры применяются гораздо реже из-за их высокой стоимости, но с увеличением предложения большинство этих устройств вскоре станет доступно рядовому пользователю.

Лучшие визуальные новеллы. ТОП 15

Подробнее

|

Что такое биометрическая защита?Для подтверждения личности пользователя биометрические системы защиты используют то, что принадлежит человеку от природы – уникальный рисунок радужки глаза, сосудов сетчатки, отпечатка пальца, ладони, почерк, голос и т.п. Ввод этих данных заменяет ввод привычных пароля и пассфразы. Технология биометрической защиты существует довольно давно, но массовое распространение она получила лишь недавно с появлением в смартфонах сканера отпечатков пальцев (Touch ID). Каковы преимущества биометрической защиты?

Двухфакторная аутентификация вынуждает пользователя подтверждать свою личность двумя разными способами, и это делает взлом устройства практически невозможным. Например, если смартфон был украден, и вору удалось раздобыть от него пароль, для разблокировки ему также понадобится отпечаток пальца владельца. Незаметно отсканировать чужой палец и создать его сверхточную 3D-модель из материала, близкого к коже – это процесс нереальный на бытовом уровне.

Есть ли у биометрической защиты недостатки?Высокая степень защиты, которую дают биометрические сканеры, совсем не говорит о том, что хакеры не пытаются ее обойти. И иногда их попытки успешны. Биометрический спуфинг, намеренное подражание биометрическим атрибутам человека, большая проблема для сотрудников безопасности. Например, злоумышленники могут использовать специальные ручки и бумагу, фиксирующие силу нажима при письме, чтобы потом использовать эти данные для входа в систему, где требуется рукописный ввод. Смартфон от Apple, защищенный Face ID, может без труда разблокировать близнец хозяина. Также были случаи обхода блокировки iPhone X путем использования гипсовой маски. Однако это не повод считать, что Apple недостаточно сильно вложилась в защиту своих пользователей. Конечно, Face ID далек от военных и промышленных защитных сканеров, но его задача – защита пользователей на бытовом уровне, и с этим он прекрасно справляется. Максимальную безопасность дают комбинированные системы биометрической защиты, которые используют несколько разных видов подтверждения личности (например, скан радужки глаза + голосовое подтверждение). Технология anti-spoofing от AuthenTec может измерять свойства кожи пальца, помещенной на датчик во время сканирования. Это запатентованная технология, которая обеспечивает высокую точность проверки. Как биометрическая защита будет развиваться в будущем?Уже сегодня видно, что на бытовом уровне использование средств биометрической аутентификации растет. Если 2-3 года назад сканером отпечатков пальцев оснащались только премиальные смартфоны, то теперь эта технология стала доступна идля устройств низкой ценовой категории. С появлением десятой модели iPhone и технологии Face ID аутентификация вышлана новый уровень. Согласно исследованиям Juniper, к 2019 году будет загружено более 770 миллионов приложений биометрической аутентификации по сравнению с 6 миллионами, загруженными в 2017. Биометрическая безопасность уже является популярной технологией для защиты данных в банковских и финансовых компаниях. |

Популярные публикацииСамые популярные публикации по теме

Новые публикацииСамые свежие публикации на сайте |

- tsar slowpoke

—> / 16 декабря 2017

Категория

Биометрические системы идентификации и аутентификации (стр. 1 из 3)

Биометрические системы идентификации и аутентификации (стр. 1 из 3) Биометрические замки для дверей

Биометрические замки для дверей Самодельный биометрический замок с отпечатком пальца на входную гаражную дверь

Самодельный биометрический замок с отпечатком пальца на входную гаражную дверь

Электрозамок на дверь: плюсы и минусы, критерии выбора

Электрозамок на дверь: плюсы и минусы, критерии выбора Виды и назначение СКУД (Системы контроля и управления доступом)

Виды и назначение СКУД (Системы контроля и управления доступом) Охранные системы с функцией распознавания лиц: принцип работы, установка и сферы применения.

Охранные системы с функцией распознавания лиц: принцип работы, установка и сферы применения. Противопожарная сигнализация – необходимое условие защиты в случае пожара

Противопожарная сигнализация – необходимое условие защиты в случае пожара